ዝርዝር ሁኔታ:

ቪዲዮ: በድር አገልጋይዎ (ኤፒኬ/ ሊኑክስ) ላይ የኤስኤስኤል አገልግሎቶችን ማጠንከር - 3 ደረጃዎች

2024 ደራሲ ደራሲ: John Day | [email protected]. ለመጨረሻ ጊዜ የተሻሻለው: 2024-01-30 07:33

ይህ በሳይበር ደህንነት አንድ ገጽታ የሚመለከት በጣም አጭር ትምህርት ነው - በድር አገልጋይዎ ላይ የ ssl አገልግሎት ጥንካሬ። ከበስተጀርባው በድር ጣቢያዎ ላይ የ ssl አገልግሎቶች ወደ እርስዎ እና ወደ ጣቢያዎ የሚተላለፉትን ማንም ሰው መረጃን መጥለፍ አለመቻሉን ለማረጋገጥ ያገለግላሉ። እንደ OpenSSL ውስጥ እንደ Heartbleed bug እና የ SSL 3.0 ተጋላጭነቶችን በተጠቀመበት የoodድል ስህተት ባሉ ተጋላጭ በሆኑ የኤስኤስኤል አገልግሎቶች ላይ በደንብ ይፋ የተደረጉ ጥቃቶች ተደርገዋል። (ይህ አካባቢ የሚንቀሳቀስ ኢላማ ነው ስለዚህ የ ISO 27001 ዕቅድ-do-check-act (PDCA) ዑደትዎ ውስጥ የ SSL ሙከራን መገንባት ያስፈልግዎታል።)

ከታዋቂ አቅራቢ የምስክር ወረቀት በመጠቀም ኤስ ኤስ ኤል በድር ጣቢያዎ ላይ ሲጫን ድር ጣቢያዎ ከ https://yourdomain.com ሊደረስበት እንደሚችል ያያሉ። ይህ ማለት መረጃ በተመሳጠረ ቅርጸት ወደ ኋላ እና ወደ ፊት ይተላለፋል ማለት ነው። በተቃራኒው ፣ https://yourdomain.com ወይም ደካማ ምስጠራ የተላለፈውን መረጃ በግልፅ ጽሑፍ ያጋልጣል ፣ ይህም ማለት ጠላፊ ጠላፊ እንኳን እንደ Wireshark ያሉ በቀላሉ የሚገኙ መሣሪያዎችን በመጠቀም የይለፍ ቃልዎን ውሂብ ወዘተ ማግኘት ይችላል ማለት ነው።

በዚህ መማሪያ ውስጥ በቀሪው ፣ እኔ Apache ን እንደ የድር አገልጋይዎ በሊኑክስ ላይ እንደሚጠቀሙ እና እንደ tyቲ ባለው ተርሚናል አምሳያ በኩል ወደ የድር አገልጋይዎ መዳረሻ እንዳሎት አስባለሁ። ለቀላልነት ፣ እኔ የእርስዎ አይኤስፒ (SSL) የምስክር ወረቀትዎን እንደሰጠ እና አንዳንድ ገጽታዎችን እንደገና የማዋቀር ችሎታ እንዳለዎት እገምታለሁ።

ደረጃ 1 - የ SSL አገልግሎትዎን ጥንካሬ መሞከር

በቀላሉ ወደ https://www.ssllabs.com/ssltest/ ይሂዱ እና ከአስተናጋጅ ስም ሳጥኑ አጠገብ የጎራዎን ስም ያስገቡ እና “ውጤቶቹን በቦርዶች ላይ አታሳይ” የሚለውን አመልካች ሳጥን ይምረጡ እና የማስረከቢያ ቁልፍን ጠቅ ያድርጉ። (እባክዎን ያለ ምንም ፈቃድ ማንኛውንም ጎራዎችን መፈተሽ እንደሌለብዎት ልብ ይበሉ እና በቦርዶቹ ላይ ውጤቶችን በጭራሽ ማሳየት የለብዎትም።)

ፈተናዎቹ ከተካሄዱ በኋላ ከ F ወደ A+ነጥብ ይመደባሉ። እርስዎ የተመደቡበት ነጥብ ለምን እንደተሰጠዎት ግልፅ ያደርግልዎታል የሚል ዝርዝር የሙከራ ውጤት ይሰጥዎታል።

የመውደቅ የተለመደው ምክንያቶች ጊዜ ያለፈባቸው አካላትን እንደ ciphers ወይም ፕሮቶኮሎች ስለሚጠቀሙ ነው። ብዙም ሳይቆይ በሲፐር ላይ አተኩራለሁ ግን በመጀመሪያ ስለ ክሪፕቶግራፊ ፕሮቶኮሎች ፈጣን ቃል።

ክሪፕቶግራፊ ፕሮቶኮሎች በኮምፒተር አውታረመረብ ላይ የግንኙነት ደህንነት ይሰጣሉ። … የተመጣጠነ ክሪፕቶግራፊ የተላለፈውን መረጃ ኢንክሪፕት ለማድረግ ስለሚውል ግንኙነቱ የግል (ወይም ደህንነቱ የተጠበቀ) ነው። ሁለቱ ዋና ፕሮቶኮሎች TLS እና SSL ናቸው። የኋለኛው ከመጠቀም ተከልክሏል እና በተራው ፣ TLS እየተሻሻለ ነው እናም ይህንን ስጽፍ ፣ የቅርብ ጊዜው ስሪት 1.3 ቢሆንም ፣ ምንም እንኳን በረቂቅ ቅርጸት። በተግባራዊ ቃላት ፣ እንደ ጃንዋሪ 2018 ፣ TLS v 1.2 ብቻ ሊኖርዎት ይገባል። ነቅቷል። ምናልባት ወደ TLV v 1.3 የሚደረግ እንቅስቃሴ ይኖራል። በ 2018. የ Qualys ፈተና እርስዎ ተግባራዊ ያደረጉትን እና በአሁኑ ጊዜ ፣ ከ TLS v 1.2 በታች የሚጠቀሙ ከሆነ ፣ መጥፎ ውጤት ያገኛሉ።

ስለ ጎበዝ ፕሮቶኮሎች አንድ የመጨረሻ ነገር ፣ የድር ጥቅል እና የኤስኤስኤል የምስክር ወረቀት ከዋናው ISP እንደ GoDaddy ሲገዙ ፣ TLS v 1.2 ይሆናል። የትኛው ጥሩ ነው ነገር ግን በመስመሩ ላይ ወደ ታች ፣ TLS v 1.3 ለማለት ማሻሻል ይከብድዎት ይሆናል። በግሌ ፣ የራሴን የኤስ.ኤስ.ኤል. የምስክር ወረቀቶችን እጭናለሁ እናም ስለዚህ እኔ የራሴን ዕጣ ፈንታ እቆጣጠራለሁ።

ደረጃ 2 የኤስ ኤስ ኤል ለውጦችን ለማድረግ Apache ን እንደገና በማዋቀር ላይ

በ Qualys SSL ፈተና ውስጥ ከተሞከሩት አስፈላጊ አካባቢዎች አንዱ እና የዚህ ክፍል ትኩረት የተላለፈው ውሂብዎን የኢንክሪፕሽን ጥንካሬ የሚወስኑ የ Cipher ስብስቦች ናቸው። በአንደኛው ጎራዬ ላይ ከ Qualys SSL ፈተና የምሳሌ ውፅዓት እዚህ አለ።

ሳይፈር Suites # TLS TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) ECDH secp256r1 1.2 (የአገልጋይ-ተመራጭ ቅደም ስብስቦች) (EQ. 3072 ቢት ከ RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (0xc02f) ECDH secp256r1 (EQ. 3072 ቢት ከ RSA) FS128TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028) ECDH secp256r1 (EQ. 3072 ቢት RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (0xc027) ECDH secp256r1 (ቁ. 3072 ቢት RSA) FS128

ከ ‹Qualys› የሙከራ ዘገባዎ ቀይ መስመሮችን (ውድቀቶችን) ለማስወገድ የ Apache ውቅርዎን እንደገና ለማዋቀር ብዙ ጊዜ ሊያሳልፉ ይችላሉ ፣ ግን በጣም ጥሩውን የ Cipher Suite ቅንብሮችን ለማግኘት የሚከተለውን አቀራረብ እመክራለሁ።

1) የ Apache ድር ጣቢያውን ይጎብኙ እና ሲፐር Suite ለመጠቀም ምክሮቻቸውን ያግኙ። በምጽፍበት ጊዜ ይህንን አገናኝ ተከተልኩ -

2) የተመከረውን ቅንብር ወደ የእርስዎ Apache ውቅረት ፋይል ያክሉ እና Apache ን እንደገና ያስጀምሩ። እኔ የተጠቀምኩባቸው የሚመከሩት ቅንብር ይህ ነበር።

SSLCipherSuite ECDHE-ECDSA-AES256-GCM-SHA384: ECDHE-RSA-AES256-GCM-SHA384: ECDHE-ECDSA-CHACHA20-POLY1305: ECDHE-RSA-CHACHA20-POLY1305: ECDHE-ECDSA-ECDSA-ECDSA -AES128-GCM-SHA256: ECDHE-ECDSA-AES256-SHA384: ECDHE-RSA-AES256-SHA384: ECDHE-ECDSA-AES128-SHA256: ECDHE-RSA-AES128-SHA256

ማስታወሻዎች - አንዱ ተግዳሮቶች የ SSLCipherSuite መመሪያዎን ለመለወጥ የትኛውን ፋይል ማግኘት እንደሚፈልጉ ነው ፣ ይህንን ለማድረግ ወደ tyቲ ይግቡ እና ወደ ወዘተ ማውጫ (sudo cd /etc) ይግቡ እንደ apache2 ወይም http ያለ apache ማውጫ ይፈልጉ። በመቀጠል በ apache ማውጫ ላይ እንደሚከተለው ፍለጋ ያድርጉ - grep -r “SSLCipherSuite” /etc /apache2 - ይህ ከዚህ ጋር የሚመሳሰል ውጤት ይሰጥዎታል-

/etc/apache2/mods-available/ssl.conf:#SSLCipherSuite HIGH: MEDIUM:! aNULL:! MD5:! RC4:! DES/etc/apache2/mods-available/ssl.conf: #SSLCipherSuite HIGH:! aNULL: ! MD5:! RC4:! DES /etc/apache2/mods-available/ssl.conf:#SSLCipherSuite ECDH+AESGCM: DH+AESGCM: ECDH+AES256: DH+AES256: ECDH+AES128: DH+AES: ECDH+3DES: DH+3DES: RSA+AESGCM: RSA+AES: RSA+3DES:! ANULL! MD5:! DSS

ልብ ሊባል የሚገባው ዋናው ነገር ፋይል /etc/apache2/mods-available/ssl.conf ወይም ያንተ የሆነ ሁሉ ነው። እንደ ናኖ ያሉ አርታዒን በመጠቀም ፋይሉን ይክፈቱ እና ወደ ክፍሉ ይሂዱ # SSL Cipher Suite:. በመቀጠልም በመመሪያው SSLCipherSuite ውስጥ ያለውን ግቤት ከላይ ካለው ከ Apache ድር ጣቢያ ይተኩ። ያስታውሱ የቆዩ SSLCipherSuite መመሪያዎችን አስተያየት ይስጡ እና Apache ን እንደገና ያስጀምሩ - በእኔ ሁኔታ ይህንን ያደረግሁት sudo /etc/init.d/apache2 ዳግም አስጀምር በመተየብ ነው።

እርስዎ የሚመከሩትን የ Apache ቅንብሮችን ቢጠቀሙም እንኳ ዝቅተኛ የ Qualys SSL ፈተና ውጤት የሚሰጥዎትን (አንዳንድ አዲስ ተጋላጭነቶች ተገኝተዋል ይበሉ) አንዳንድ ጊዜ የተወሰኑ ሲፐርዎችን ማስወገድ እንደሚያስፈልግዎት ልብ ይበሉ። አንድ ምሳሌ የሚከተለው መስመር በእርስዎ የ Qualys ሪፖርት ላይ TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) በቀይ (ካልተሳካ) ከታየ የመጀመሪያው እርምጃ በእርስዎ Apache SSLCipherSuite መመሪያ ውስጥ የትኛውን ኮድ መለወጥ እንዳለብዎት መፈለግ ነው። ኮዱን ለማግኘት ወደ https://www.openssl.org/docs/man1.0.2/apps/ciphers…-ይህ ኮዱን እንደሚከተለው ያሳያል-TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ECDHE-RSA-AES256-GCM-SHA384

ECDHE-RSA-AES256-GCM-SHA384 ን ይውሰዱ እና እንደ Apache Apache SSLCipherSuite መመሪያ አድርገው ካከሉበት ግቤት ያስወግዱት እና በመቀጠል ወደ መጨረሻው ያክሉት በ:!

እንደገና ፣ Apache ን እንደገና ያስጀምሩ እና እንደገና ይሞክሩ

ደረጃ 3 መደምደሚያ

እኔ ስለ ኤስ ኤስ ኤል ፈተና አንድ ነገር ተምረዋል። ስለዚህ ብዙ ለመማር ብዙ ነገር አለ ግን ተስፋ እናደርጋለን ፣ በትክክለኛው አቅጣጫ ጠቁሜሃለሁ። በቀጣዮቹ መማሪያዎቼ ውስጥ ሌሎች የሳይበር ደህንነት አካባቢዎችን እሸፍናለሁ ስለዚህ ይከታተሉ።

የሚመከር:

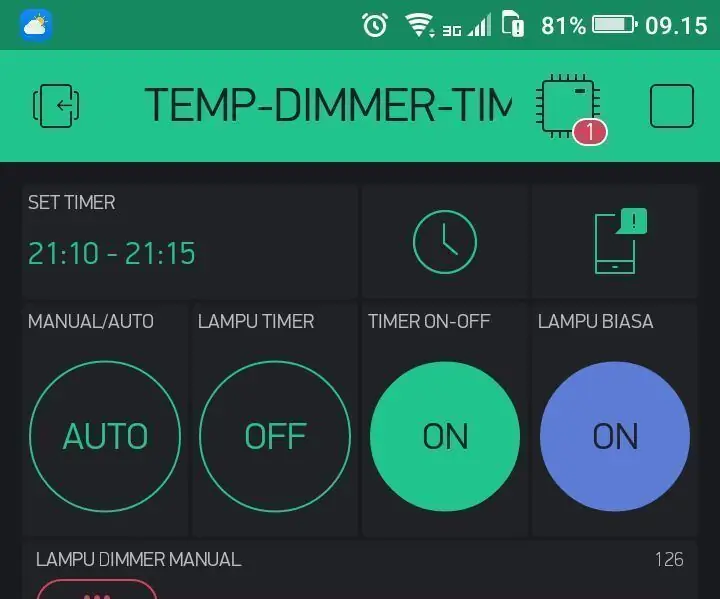

በድር ጣቢያ ቁጥጥር የሚደረግ የገና ዛፍ (ማንም ሊቆጣጠረው ይችላል) 19 ደረጃዎች (ከስዕሎች ጋር)

በድር ጣቢያ ቁጥጥር የሚደረግ የገና ዛፍ (ማንም ሊቆጣጠረው ይችላል)-አንድ ድር ጣቢያ የሚቆጣጠረው የገና ዛፍ ምን እንደሚመስል ማወቅ ይፈልጋሉ? የገና ዛፍዬን ፕሮጀክት የሚያሳየኝ ቪዲዮ እዚህ አለ። የቀጥታ ዥረቱ በአሁኑ ጊዜ አብቅቷል ፣ ግን ምን እየሆነ እንዳለ በመያዝ ቪዲዮ ሠራሁ - በዚህ ዓመት በዲሴምቤ መሃል

ዓይነ ስውራን ቁጥጥር በ ESP8266 ፣ በ Google መነሻ እና በ Openhab ውህደት እና በድር መቆጣጠሪያ 5 ደረጃዎች (ከስዕሎች ጋር)

ዕውሮች ቁጥጥር በ ESP8266 ፣ በ Google መነሻ እና በ Openhab ውህደት እና በድረ -ገጽ መቆጣጠሪያ - በዚህ መመሪያ ውስጥ እንዴት ዓይኔን ወደ አውቶማቲክ እንደጨመርኩ አሳያችኋለሁ። አውቶማቲክን እሱን ማከል እና ማስወገድ መቻል ፈልጌ ነበር ፣ ስለዚህ ሁሉም መጫኛ በቅንጥብ ላይ ነው። ዋናዎቹ ክፍሎች-Stepper ሞተር Stepper ሾፌር bij ESP-01 Gear ን እና መጫኑን ይቆጣጠራል

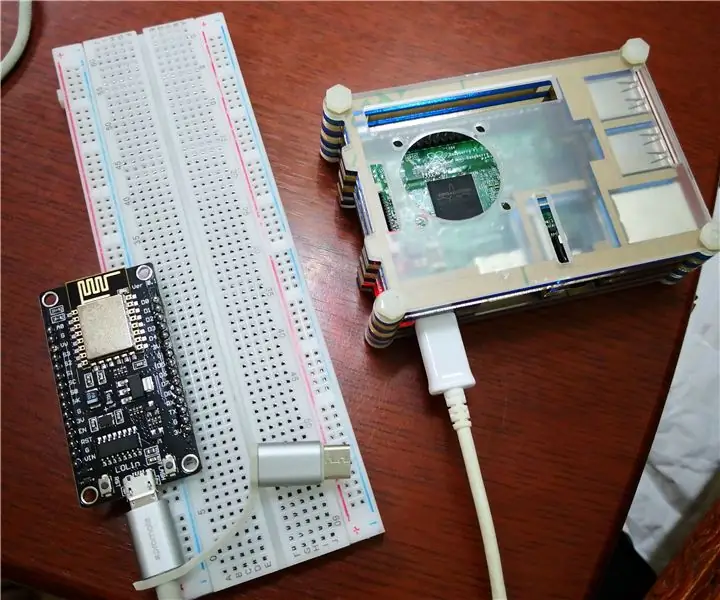

ኤፒኬ ብሊንክን ወይም ሌላ የ Android መተግበሪያን እንደ HMI በ Raspberry Pi: 7 ደረጃዎች ያሂዱ

ኤፒኬ ብሊንክን ወይም ሌላ የ Android መተግበሪያን እንደ HMI በ Raspberry Pi ላይ ያሂዱ: ሠላም ሰሪዎች! ይህ የእኔ የመጀመሪያ አስተማሪ ነው … ይህ በራዝቤሪ ጀማሪ ውስጥ ነው። ለጥሩ አስተማማኝነት እና ፍጥነት ትክክለኛውን ጥምረት በማግኘት ብዙ ጊዜ አሳልፌያለሁ። ስለ ተልእኮ። ይህንን ለመተግበር ትንሽ መረጃ ስላገኘ

በ WordPress ድር ጣቢያ ላይ የኤስኤስኤል ሰርቲፊኬት እንዴት እንደሚጫን -5 ደረጃዎች

በ WordPress ድር ጣቢያ ላይ የኤስኤስኤል ሰርቲፊኬት እንዴት እንደሚጫን - በ WordPress ድር ጣቢያ ላይ የኤስኤስኤል ሰርቲፊኬት ለመጫን መመሪያን እናጋራለን። ግን የምስክር ወረቀት ከመጫንዎ በፊት እንደ ኮሞዶ SSL የምስክር ወረቀት ያለ ርካሽ የኤስ ኤስ ኤል የምስክር ወረቀት አቅራቢ ያግኙ

የቤት ውስጥ እፅዋትን በኖድኤምሲዩ ፣ በአከባቢው ብላይንክ አገልጋይ እና በብሊንክ ኤፒኬ ፣ ውሃ ማጠጫ ነጥብ ማስተካከል - 3 ደረጃዎች

የቤት ውስጥ እፅዋቶችን በኖድኤምሲዩ ፣ በአከባቢው ብሊንክ አገልጋይ እና በብሊንክ ኤፒኬ ፣ ሊስተካከል የሚችል የማቀናበሪያ ነጥብ ማጠጣት - እኔ ይህንን ፕሮጀክት ገንብቻለሁ ምክንያቱም እኔ ለተራዘመ ጊዜ በእረፍት ላይ ሳለሁ የቤት ውስጥ እፅዋቴ ጤናማ መሆን አለበት እና ሀሳቡ እንዲኖረኝ እወዳለሁ። በበይነመረብ ላይ በቤቴ ውስጥ የሚከሰቱትን ሁሉንም ሊሆኑ የሚችሉ ነገሮችን ይቆጣጠሩ ወይም ይቆጣጠሩ